En bref :

- Analyse des vulnérabilités : essentielle pour anticiper les risques et renforcer la sécurité des infrastructures IT en 2025.

- Top outils du marché : Qualys, Nessus, Rapid7 InsightVM, OpenVAS, Acunetix, Burp Suite, Nexpose, Core Impact, GFI LanGuard.

- Fonctionnalités clés : détection automatique, gestion des vulnérabilités, intégration DevSecOps, analyses réseau approfondies.

- Compatibilité et ergonomie : outils adaptés à tous les types d’environnement : cloud, local, hybride, avec une interface conviviale pour faciliter le travail des équipes IT.

- Importance des outils complémentaires : combiner scanners, systèmes IDS/IPS et plateformes d’analyse pour une couverture complète.

Les bases et enjeux de l’analyse des vulnérabilités en cybersécurité

L’analyse de vulnérabilités demeure un pilier fondamental dans la protection des systèmes d’information en 2025. Elle consiste à identifier, évaluer et prioriser les failles de sécurité exposant les entreprises à des risques d’intrusion, de vol de données ou d’interruptions des services. Les menaces actuelles, souvent sophistiquées et multiformes, imposent d’adopter des solutions performantes, capables de s’adapter à une infrastructure toujours plus complexe, intégrant des environnements cloud, hybrides, mobiles et IoT.

La démarche analytique s’appuie sur la collecte exhaustive d’informations, la cartographie des réseaux, la détection d’anomalies, puis la fourniture de recommandations. Elle s’inscrit dans un cycle continu et proactif de sécurisation, destiné à réduire l’exposition aux cyberattaques. Sans un travail approfondi sur les vulnérabilités, les organisations risquent de rester aveugles aux risques majeurs.

Les types de vulnérabilités les plus courants

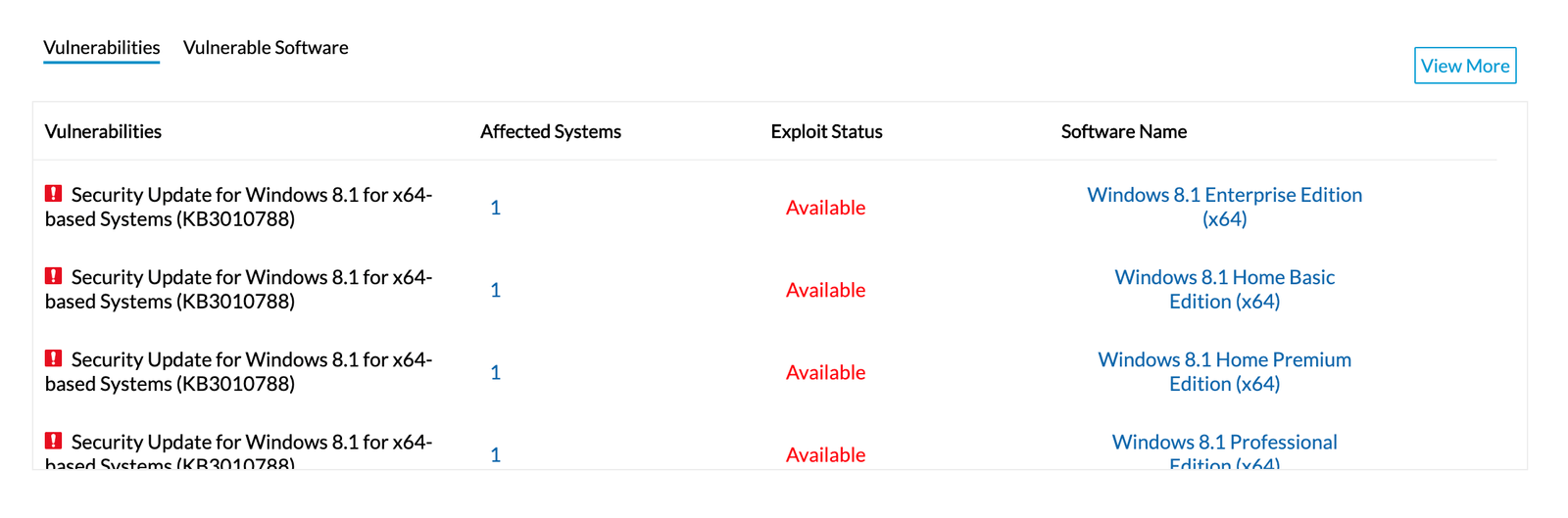

Parmi les vulnérabilités fréquemment rencontrées figurent les failles dans les logiciels obsolètes, les erreurs de configuration système, les défauts dans les applications web (comme l’injection SQL ou les failles XSS), ainsi que les failles liées aux protocoles de communication.

En 2025, avec l’essor des architectures cloud et le développement des pipelines DevSecOps, les vulnérabilités dans les chaînes CI/CD sont également au cœur des préoccupations. La sécurisation de ces environnements nécessite des outils adaptés pour détecter, par exemple, des configurations erronées dans les conteneurs ou des dépendances tierces vulnérables.

- Failles dans les systèmes d’exploitation et applications tierces

- Erreurs dans les configurations des services réseaux

- Failles dans les applications web et API

- Exposition des données sensibles dans le cloud

- Vulnérabilités dans les environnements de développement continu (CI/CD)

Pourquoi investir dans un logiciel d’analyse spécifique ?

Utiliser un logiciel dédié permet de bénéficier d’une détection automatisée, précise et rapide. Ces outils intègrent des bases de données constamment mises à jour (ex. bases CVE) et exploitent des mécanismes d’intelligence artificielle pour identifier même les failles les plus subtiles.

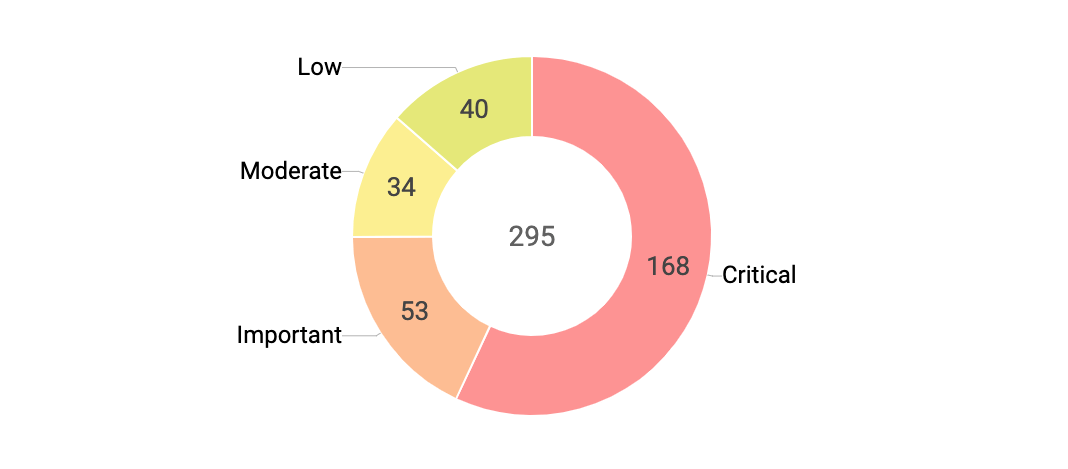

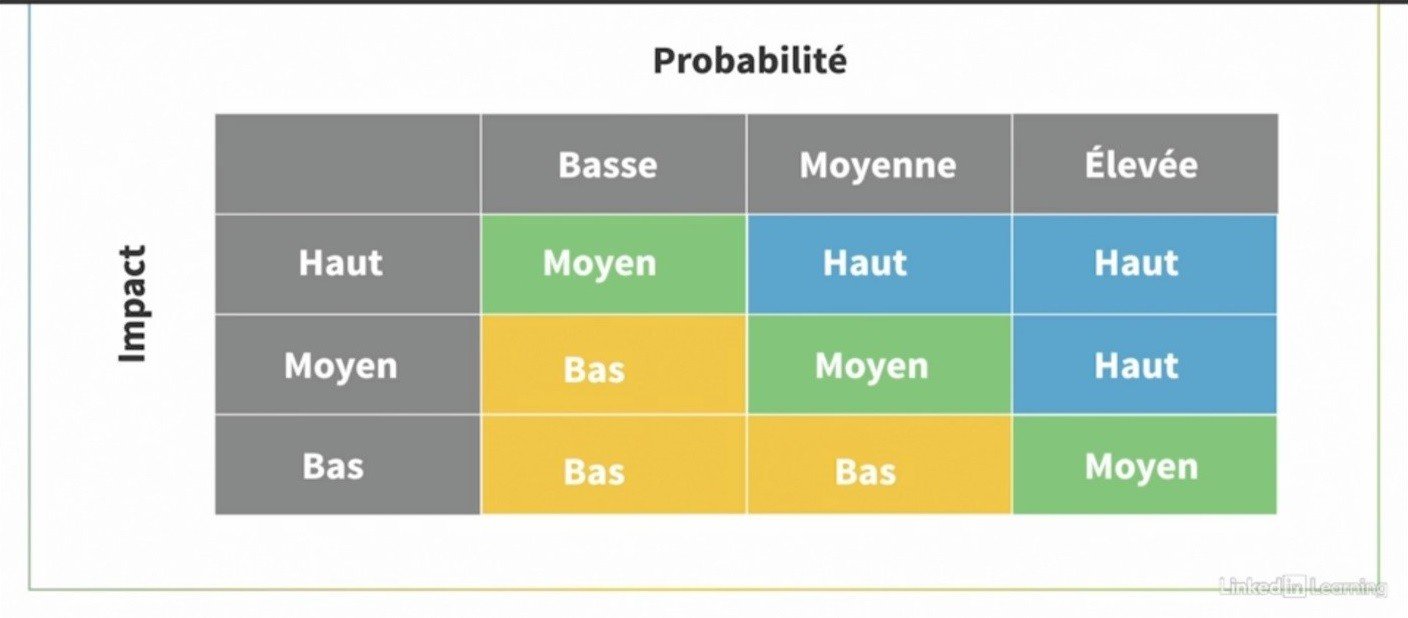

Outre la détection, ils proposent aussi des fonctions de hiérarchisation avancée, afin d’orienter les efforts des équipes en priorité vers les vulnérabilités critiques, réduisant ainsi le délai moyen de remédiation. Cette automatisation est indispensable pour gérer la complexité croissante des environnements IT modernes.

| Avantage | Description | Impact |

|---|---|---|

| Automatisation | Traitement rapide et systématique des vulnérabilités détectées | Gain de temps et efficacité accrue |

| Mises à jour des bases CVE | Accès aux dernières failles documentées mondialement | Détection des menaces émergentes |

| Hiérarchisation des risques | Priorisation des vulnérabilités selon leur criticité et contexte métier | Meilleure allocation des ressources de sécurité |

| Intégration DevSecOps | Incorporation fluide dans les processus de développement | Détection précoce des failles dans le cycle de vie logiciel |

Pour mieux comprendre l’importance de ces outils, il est recommandé d’explorer les articles détaillés sur les navigateurs sécurisés comme les navigateurs axés sur la vie privée ou encore la configuration idéale des navigateurs modernes disponible sur Firefox, Brave et Tor.

Les logiciels incontournables pour scanner et gérer les vulnérabilités en 2025

En matière d’analyse de vulnérabilités, plusieurs logiciels ont conquis une place majeure grâce à leur robustesse, leur évolutivité et leur précision. Leur popularité s’explique par leurs capacités à scanner en profondeur les réseaux, machines, applications web et infrastructures cloud pour détecter les failles.

Voici une présentation de certains outils de référence incontournables en 2025 :

- Qualys VMDR (Vulnerability Management, Detection and Response) : offre une plateforme complète d’analyse et de remédiation automatique, idéale pour les grandes entreprises.

- Nessus : connu pour sa grande base de données et sa précision, Nessus s’adapte aussi bien aux réseaux locaux qu’aux infrastructures cloud hybridées.

- Rapid7 InsightVM : outil moderne favorisant la collaboration sécurisée avec des vues configurables et une intégration dans DevSecOps.

- OpenVAS : version open source très complète pour ceux qui privilégient la flexibilité et le coût maîtrisé.

- Acunetix : spécialisé dans la détection des vulnérabilités des applications web, avec une facilité d’intégration dans les pipelines CI/CD.

- Burp Suite : logiciel d’audit offensive destiné à tester et exploiter les failles web, très apprécié des pentesteurs.

- Nexpose : solution axée sur la gestion proactive des risques et la cartographie exhaustive de l’infrastructure.

- Core Impact : un outil d’exploitation avancé conçu pour simuler des attaques réelles et tester la résistance globale du système.

- GFI LanGuard : un scanner réseau combinant patch management et audit complet des systèmes pour assurer la conformité.

Ces solutions s’adaptent à différents contextes : des PME cherchant une option économique et open source comme OpenVAS, aux grandes entreprises exigeant une couverture exhaustive et des rapports approfondis comme Qualys ou Rapid7 InsightVM.

| Logiciel | Type | Principale fonction | Avantages clés | Usage recommandé |

|---|---|---|---|---|

| Qualys VMDR | Cloud SaaS | Gestion complète des vulnérabilités et remédiation | Automatisation, reporting détaillé, intégration DevSecOps | Grandes entreprises et infrastructures complexes |

| Nessus | Scan réseau | Détection rapide de vulnérabilités | Large base de données, adaptabilité multi-plateforme | Toutes tailles d’entreprise |

| Rapid7 InsightVM | Plateforme Cloud | Gestion collaborative des risques | Interface intuitive, intégration CI/CD | Équipes DevSecOps et sécurité IT |

| OpenVAS | Open source | Scanner de vulnérabilités réseau | Gratuit, personnalisable | Budget limité, flexibilité souhaitée |

| Acunetix | Scanner web | Audit des applications web | Intégration facile, résultats précis | Développement web et DevSecOps |

| Burp Suite | Audit offensif | Tests de pénétration web | Exploitation manuelle et automatisée | Pentesters et développeurs |

| Nexpose | Plateforme réseau | Gestion proactive des risques | Cartographie détaillée, alertes en temps réel | Entreprises moyennes à grandes |

| Core Impact | Plateforme offensive | Simulation d’attaques | Tests approfondis, scénarios variés | Tests d’intrusion avancés |

| GFI LanGuard | Scan réseau | Patch management et audit | Conformité automatisée, interface simple | TPE/PME et compliance réglementaire |

Pour approfondir la protection des systèmes d’exploitation et la mise en place d’outils complémentaires, il est intéressant de consulter les détails sur le top des logiciels antimalware ainsi que les conseils sur les meilleurs logiciels de sécurité disponibles en 2025.

Analyse approfondie : fonctionnalités avancées et modes d’intégration des outils de sécurité

Alors que les cyberattaques se complexifient, les logiciels d’analyse de vulnérabilités incorporent désormais des fonctionnalités innovantes pour répondre aux besoins des équipes sécurité et DevOps. Il ne s’agit plus uniquement de scanner, mais aussi de guider efficacement la remédiation et d’intégrer la sécurité dans les cycles de développement logiciel.

Intelligence artificielle et apprentissage automatique

Les solutions modernes exploitent le machine learning pour analyser de vastes ensembles de données issues des scans, des journaux d’événements et du comportement réseau. Cette capacité à détecter des schémas atypiques augmente la précision des alertes et minimise les faux positifs, élément clé pour préserver l’efficacité opérationnelle.

Par exemple, Qualys et Rapid7 InsightVM offrent des moteurs d’analyse prédictive qui alertent sur des vulnérabilités susceptibles d’être exploitées prochainement, permettant une planification proactive des correctifs.

Intégration dans les pipelines DevSecOps

L’intégration fluide dans les chaînes d’intégration et déploiement continus (CI/CD) est devenue un critère de choix majeur. Acunetix se distingue par sa capacité d’intégration simple via API, facilitant ainsi l’automatisation des tests de sécurité dans le processus de développement des applications web.

Burp Suite offre également des modules permettant d’automatiser les tests d’intrusion dans les étapes de build et de déploiement, garantissant une protection constante sans ralentir la livraison des logiciels.

- Automatisation complète dans les pipelines CI/CD

- Interfaces API pour intégrer les résultats dans les dashboards de gestion

- Rapports dynamiques adaptés aux équipes développement et sécurité

- Adaptabilité aux environnements cloud et hybrides

Gestion collaborative et reporting avancé

La collaboration entre équipes sécurité, développeurs et administrateurs est simplifiée grâce à des plateformes comme Rapid7 InsightVM ou Qualys VMDR, qui offrent un tableau de bord unique pour centraliser les données, gérer les tickets et suivre la correction des vulnérabilités.

Ces outils disposent également de fonctions de reporting personnalisées, exportables pour audits et conformité réglementaire. Ce suivi assure la traçabilité indispensable en entreprise, particulièrement dans les secteurs régulés.

| Fonctionnalité | Exemple d’outil | Avantages | Impact opérationnel |

|---|---|---|---|

| AI et Machine Learning | Qualys, Rapid7 InsightVM | Réduction des faux positifs, alertes prédictives | Optimisation des ressources et agilité accrue |

| Intégration DevSecOps | Acunetix, Burp Suite | Automatisation dans CI/CD, rapidité des retours | Sécurisation continue et réduction des délais |

| Gestion collaborative | Rapid7 InsightVM, Qualys VMDR | Centralisation, traçabilité, rapports personnalisés | Meilleure coordination, conformité renforcée |

Des tutoriels pratiques pour sécuriser la navigation et protéger davantage les données personnelles sont disponibles, notamment à travers des guides dédiés sur les navigateurs Firefox et Chrome en 2025 ainsi que sur l’utilisation avancée du Tor Browser.

Complémentarités et solutions associées pour une sécurité renforcée

Les outils d’analyse des vulnérabilités ne suffisent pas à couvrir l’ensemble des besoins de sécurité informatique. Ils doivent s’associer à d’autres solutions pour offrir une protection complète face aux attaques multidimensionnelles.

Combiner scanners de vulnérabilités et IDS/IPS

Les systèmes de détection et prévention d’intrusions (IDS/IPS) tels que Snort ou Suricata complètent efficacement les scanners en surveillant le trafic réseau en temps réel. Ces dispositifs alertent et bloquent les tentatives d’intrusion, alors que les scanners identifient les failles des systèmes.

Wireshark, quant à lui, reste un outil indispensable pour analyser en profondeur les protocoles et détecter des comportements anormaux pouvant masquer des attaques subtiles.

Les solutions d’automatisation et orchestration

Dans une optique d’accélération de la remédiation, les plateformes comme Qualys VMDR intègrent des fonctions d’automatisation qui déclenchent des workflows de correction en fonction de la priorité détectée. Ces systèmes orquestres permettent de réduire le temps entre la découverte et la résolution des vulnérabilités.

Surveillance avancée via les plateformes d’analyse des logs

Pour comprendre les comportements et anticiper les menaces, des outils comme Splunk jouent un rôle clé. En collectant et corrélant les données issues des systèmes, du réseau et des applications, ils offrent une vue consolidée permettant de détecter des attaques ciblées ou persistantes.

| Solution | Rôle dans la sécurité | Exemple d’outil | Bénéfices |

|---|---|---|---|

| Scanner de vulnérabilités | Identification des failles | Qualys, Nessus, OpenVAS | Détection exhaustive, rapport structuré |

| IDS/IPS | Détection et prévention en temps réel | Snort, Suricata | Réponse rapide aux attaques |

| Analyse réseau | Inspection des paquets | Wireshark | Diagnostic en profondeur, analyse détaillée |

| Orchestration et automation | Gestion automatique des correctifs | Qualys VMDR | Réduction des délais de correction |

| Analyse des logs | Corrélation des événements | Splunk | Détection d’attaques avancées |

Pour en savoir davantage sur la protection des systèmes et accompagner la stratégie de sécurité informatique, des articles à consulter incluent la résurrection du navigateur Microsoft Edge ainsi que des focus sur les navigateurs open source modernes.

Les critères de choix essentiels pour sélectionner un logiciel d’analyse des vulnérabilités

Face à l’abondance de solutions disponibles, il est crucial d’adopter une approche méthodique pour choisir l’outil le plus adapté aux besoins spécifiques de chaque organisation.

Performance et couverture technique

La capacité d’un logiciel à scanner différentes plateformes (OS, cloud, applications web, bases de données) et son taux de détection sont primordiaux. Certains outils comme Qualys et Rapid7 InsightVM offrent une couverture étendue, tandis qu’OpenVAS cible plus spécifiquement les audits de réseau.

Ergonomie et facilité d’intégration

Une interface intuitive permet une prise en main rapide, ce qui est crucial en contexte d’alerte où la réactivité est clé. L’intégration via API dans les stacks DevSecOps est également un critère de poids pour assurer une sécurité continue sans freiner le développement.

Support, communauté et évolutivité

Un bon logiciel bénéficie d’un support réactif et d’une large communauté d’utilisateurs qui partage stratégies et configurations avancées. Par exemple, Burp Suite et Nessus disposent de communautés actives et d’un suivi régulier des mises à jour.

- Capacité de scan multi-plateformes et cloud

- Simplicité d’interface et API ouvertes

- Mises à jour rapides et support technique

- Adaptabilité à la taille et structure de l’entreprise

- Coût total de possession et licences

- Intégration avec d’autres systèmes de sécurité

| Critère | Importance | Exemple d’outil exemplaire | Conséquences d’un choix inadapté |

|---|---|---|---|

| Couverture technique | Très élevée | Qualys VMDR, Rapid7 InsightVM | Vulnérabilités non détectées, failles critiques non corrigées |

| Ergonomie et intégration | Élevée | Acunetix, Burp Suite | Retards dans la prise en charge, mauvaise adoption |

| Support et communauté | Moyenne | Nessus, Burp Suite | Difficultés à résoudre les problèmes, isolation technique |

| Coût | Variable selon les budgets | OpenVAS (gratuit), Qualys (payant) | Surcoût ou choix de solutions limitées |

Explorer également les aspects liés à la sécurisation du poste de travail et à la navigation privée via des ressources enrichies, disponibles sur meilleurs logiciels de sécurité et navigateurs open source Firefox, Brave, Vivaldi.

Quel est le logiciel d’analyse de vulnérabilités le plus complet ?

Qualys VMDR est considéré comme une des solutions les plus complètes grâce à son intégration cloud, ses fonctions d’automatisation et son large éventail de détection.

Peut-on utiliser un outil open source pour une entreprise ?

Oui, OpenVAS est une solution open source efficace, particulièrement adaptée aux budgets limités, mais peut nécessiter des compétences techniques avancées pour son déploiement.

Comment les outils s’intègrent-ils dans les pipelines DevSecOps ?

Les outils comme Acunetix et Burp Suite proposent des API et des plugins facilitant l’intégration des tests automatiques dans les chaînes CI/CD, assurant une sécurité continue.

Pourquoi associer IDS/IPS aux scanners de vulnérabilités ?

Les IDS/IPS complètent les scanners en assurant une surveillance en temps réel du trafic réseau, permettant de détecter et bloquer les attaques en cours.

Quels critères privilégier pour choisir un outil de scan ?

La couverture technique, l’ergonomie, l’intégration dans les processus existants, le support et le coût sont essentiels pour un choix pertinent.