En bref :

- La sécurité des réseaux est plus cruciale que jamais à l’ère du numérique et des cybermenaces croissantes.

- Les logiciels de sécurité jouent un rôle clé pour protéger les données, prévenir les intrusions et garantir la confidentialité.

- Des solutions comme Kaspersky, Bitdefender, Symantec, et McAfee dominent le marché, offrant des fonctionnalités avancées.

- La gestion des pare-feu, la détection des intrusions (IDS/IPS), et le chiffrement sont des fonctionnalités essentielles des meilleurs outils.

- Un bon logiciel doit être adapté aux besoins spécifiques de l’entreprise, balancing efficacité, simplicité d’usage et coût.

Les fonctionnalités incontournables des logiciels de sécurité réseau pour une défense optimale

En 2025, la complexité des réseaux informatiques modernes exige des solutions de sécurité robustes et multidimensionnelles. Le logiciel de sécurité réseau constitue la première ligne de défense contre une multitude de menaces potentielles telles que les malwares, les attaques DDoS ou encore les intrusions malveillantes. Les meilleurs logiciels garantissent la confidentialité, l’intégrité et la disponibilité des données circulant sur les réseaux d’entreprise, tout en offrant une grande facilité d’intégration.

Parmi les fonctionnalités clés, la gestion des pare-feu occupe une place centrale. Ces outils permettent de filtrer et contrôler le trafic réseau en bloquant les accès non autorisés. Pour illustrer, Checkpoint et Fortinet proposent des pare-feu de dernière génération (Next Generation Firewall) capables d’inspecter le trafic applicatif en profondeur et d’identifier des menaces sophistiquées.

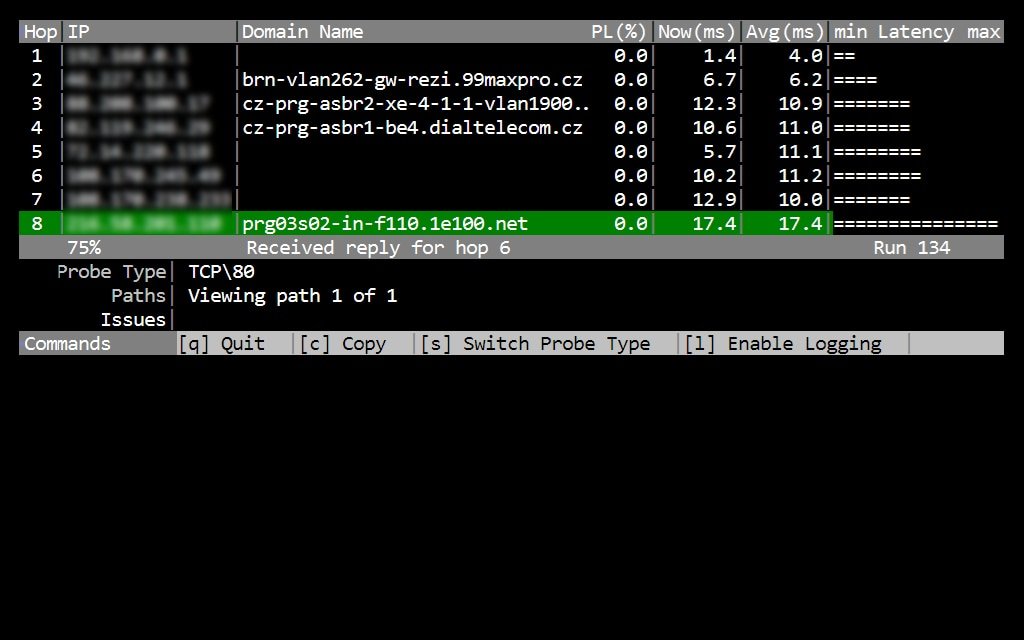

Les systèmes de détection et de prévention des intrusions, connus sous les acronymes IDS et IPS, complètent cette protection. Ils analysent continuellement le trafic réseau afin de détecter les comportements anormaux et d’empêcher les attaques en temps réel. Palo Alto Networks se distingue particulièrement par des solutions IDS/IPS très performantes, renforçant la posture de sécurité.

Le chiffrement des données, notamment via des protocoles SSL/TLS ou des solutions plus avancées de cryptographie, est un autre pilier fondamental. Il garantit que l’information transite en toute sécurité, inaccessible aux acteurs non autorisés. Kaspersky et Bitdefender intègrent dans leurs suites des modules de cryptage adaptés aux flux sensibles, ce qui rassure les entreprises soumises à des normes de conformité strictes.

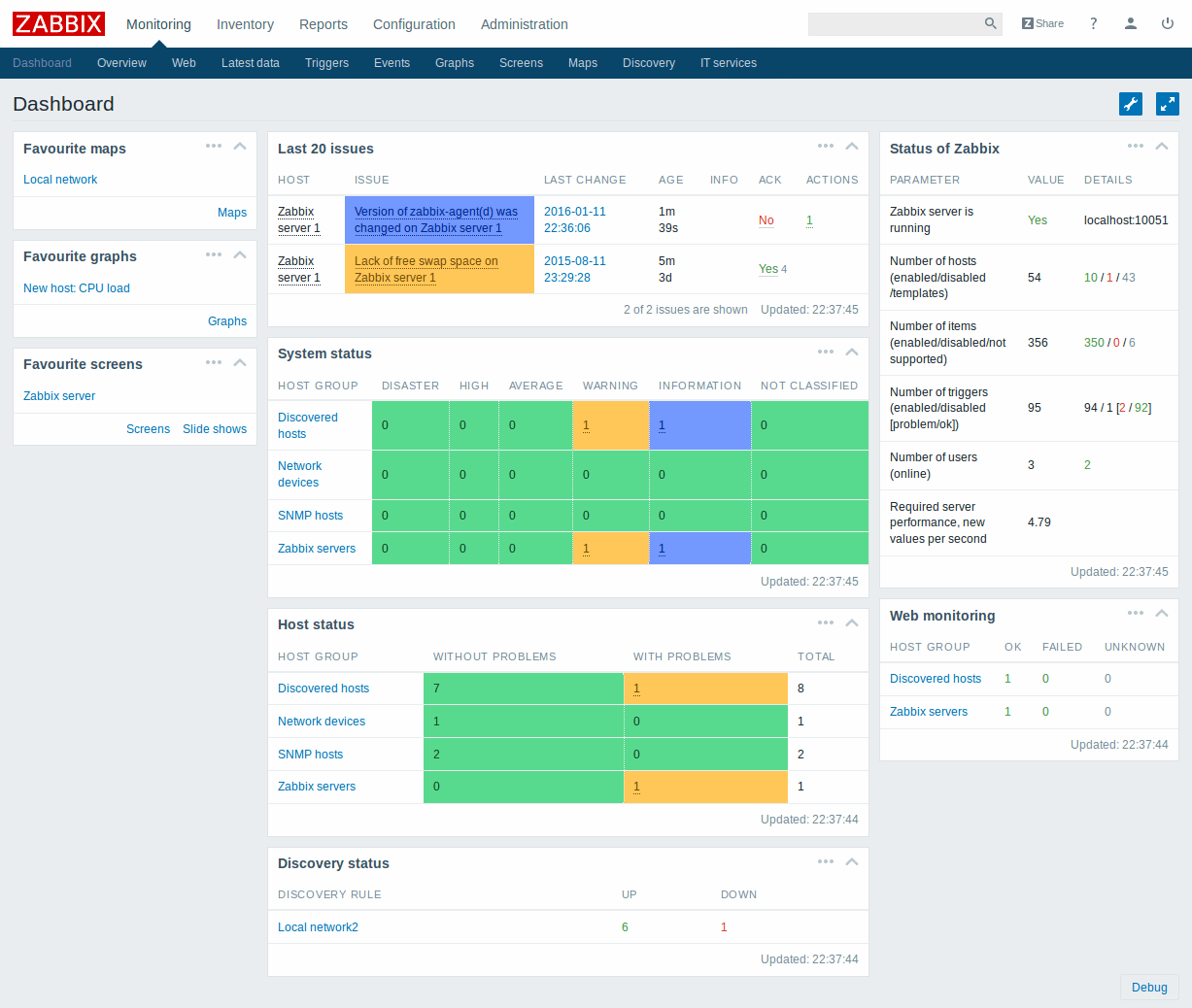

Enfin, la gestion des vulnérabilités offre une vue d’ensemble des failles potentielles présentes dans le système d’information, avec des recommandations précises pour les corriger. Des outils comme Tenable Network Security permettent d’anticiper les risques avant qu’ils ne soient exploités. La surveillance proactive via des tableaux de bord analytiques est aussi standard, fournie par des solutions comme ManageEngine NetFlow Analyzer.

| Fonctionnalité | Description | Exemple d’outil ou éditeur |

|---|---|---|

| Gestion des pare-feu | Filtrage du trafic réseau et blocage d’accès non autorisés | Checkpoint, Fortinet, Palo Alto Networks |

| Systèmes IDS/IPS | Détection et prévention des intrusions en temps réel | Palo Alto Networks, McAfee Network Security Platform |

| Chiffrement des données | Protection des données en transit via cryptographie | Kaspersky, Bitdefender |

| Gestion des vulnérabilités | Analyse et correction proactive des failles | Tenable Network Security, ManageEngine |

| Surveillance et rapports | Analyse détaillée du trafic et incidents de sécurité | ManageEngine NetFlow Analyzer, Smartflow |

Comparatif des meilleurs logiciels de sécurité réseau gratuits et payants en 2025

Le paysage des logiciels de sécurité réseau en 2025 propose un choix pléthorique, allant des solutions gratuites adaptées aux petites structures aux systèmes payants plus complets destinés aux grandes entreprises. Pour une PME en quête de protection efficace sans exploser son budget, des logiciels comme Mailcleaner assure un filtrage anti-spam simple et performant, idéal pour sécuriser la messagerie.

Les solutions comme Action1 et Adapt se distinguent par leur capacité à intégrer intelligemment la gestion des utilisateurs et la sécurité, tout en restant abordables. À l’opposé, des produits comme Kaspersky Endpoint Security, McAfee Network Security Platform ou Trend Micro adressent des besoins d’entreprise avec des suites complètes, incluant la protection des points de terminaison, la gestion centralisée et des fonctions avancées de threat intelligence.

Pour certaines organisations, la confidentialité sur le web devient primordiale, ce qui justifie l’usage de VPN comme TunnelBear. Quant aux fonctions spécifiques, comme la gestion des accès privilégiés, Akeyless Vault propose une plateforme innovante tout-en-un adaptée aux environnements sensibles.

Dans une optique plus globale, il est essentiel d’évaluer les logiciels selon plusieurs critères :

- Le coût total (licences, maintenance, formation)

- La compatibilité avec l’infrastructure existante

- La facilité d’administration et la courbe d’apprentissage

- Le support technique et les mises à jour fournies

- Les avis utilisateurs et retours d’expérience terrain

Cette analyse évite les investissements improductifs et garantit une protection adaptée aux spécificités métiers.

| Logiciel | Type | Essai gratuit | Points forts | Public cible |

|---|---|---|---|---|

| Action1 | Sécurité informatique intégrée | Oui | Gestion utilisateurs SaaS simple | PME, startups |

| Mailcleaner | Filtrage anti-spam | Oui, sans carte de crédit | Simplicité, efficacité | Petites et moyennes entreprises |

| Kaspersky Endpoint Security | Protection points de terminaison | Oui | Sécurité adaptative avancée | Moyennes et grandes entreprises |

| TunnelBear | VPN | 14 jours | Confidentialité navigation | Individus, organisations soucieuses de vie privée |

| Akeyless Vault | Gestion accès privilégiés | Oui | Plateforme secrets sécurisée | Entreprises sensibles (finances, santé) |

Les logiciels incontournables pour la protection antivirus et antimalware dans l’univers réseau

La sécurisation réseau ne peut être envisagée sans une protection antivirus et antimalware efficace. Divers éditeurs majeurs se sont imposés par la qualité et la fiabilité de leurs offres : Bitdefender, Symantec, Avast, ESET et Trend Micro figurent parmi les références incontournables. Pourquoi ces noms reviennent-ils si souvent ? Leur performance découle d’une détection basée sur l’intelligence artificielle et le machine learning, qui permet d’identifier les menaces émergentes avec une rapidité et une précision remarquables.

Par exemple, Bitdefender GravityZone offre une gestion centralisée des endpoints, intégrant des fonctions anti ransomware, anti phishing et un sandboxing pour analyser en environnement sécurisé les fichiers suspects. Symantec Endpoint Protection se spécialise dans la défense contre les menaces ciblées et avance des mécanismes d’isolation proactive des applications.

Les entreprises valorisent aussi la capacité à déployer ces protections à grande échelle, assurant une homogénéité sur tous les terminaux. Dans ce cadre, les logiciels antimalware et antivirus se choisissent en fonction de la facilité d’intégration, la légèreté sur les systèmes, et la qualité du support technique.

Voici une liste des fonctionnalités fréquemment intégrées par ces suites :

- Analyse en temps réel et scans programmés.

- Détection heuristique et comportementale.

- Bases de signatures régulièrement mises à jour.

- Protection contre les ransomwares et attaques zero-day.

- Outils de nettoyage automatique et quarantaine.

L’intégration de telles protections dans une stratégie globale de sécurité réseau multiplie notablement la résilience des systèmes face aux cyberattaques complexes.

| Editeur | Solution | Caractéristique principale | Type de menace ciblée |

|---|---|---|---|

| Bitdefender | GravityZone | Gestion centralisée, sandboxing | Ransomware, phishing, malwares |

| Symantec | Endpoint Protection | Isolation proactive des applications | Menaces ciblées, attaques zero-day |

| Avast | Business Antivirus | Détection heuristique avancée | Malwares, virus classiques |

| ESET | Endpoint Security | Légèreté et rapidité | Virus, spyware, ransomwares |

| Trend Micro | OfficeScan | Protection cloud et machine learning | Malwares, phishing, attaques ciblées |

Outils spécialisés pour renforcer la sécurité réseau : gestion des accès et threat intelligence

Au-delà des protections classiques, les entreprises se tournent de plus en plus vers des outils spécialisés pour sécuriser leurs réseaux selon des besoins spécifiques. La gestion des accès privilégiés devient un enjeu critique. À ce titre, des plateformes comme Akeyless Vault fournissent une gestion centralisée des identifiants et secrets, réduisant les risques liés aux comptes à hauts privilèges.

La threat intelligence, qui consiste à collecter, analyser et anticiper les menaces cybernétiques, est désormais intégrée dans des logiciels capables d’adapter leurs défenses en temps réel. Par exemple, Check Point Firewalls, avec sa technologie de veille sur les menaces, équipe les entreprises d’outils capables de détecter et neutraliser les attaques Zero Day.

De plus, l’essor des attaques DDoS complexifie la tâche de maintien de la disponibilité des services. Des produits dédiés comme DDoS-GUARD offrent des services d’analyse et de mitigation en continu pour protéger les infrastructures critiques.

Liste des outils et fonctions spécialisés :

- Gestion centralisée des accès privilégiés (Akeyless, strongDM).

- Firewall nouvelle génération dotés de fonctionnalités threat intelligence (Checkpoint, Palo Alto Networks).

- Systèmes avancés de détection des attaques zero-day.

- Sécurisation contre les attaques DDoS (DDoS-GUARD).

- Solutions cloud pour la gestion intégrée du trafic et des accès (Constellix, Untangle).

À travers ces solutions spécialisées, les entreprises peuvent adapter leur cybersécurité à un contexte toujours plus dynamique et sophistiqué. L’intégration dans une stratégie de sécurité globale et la formation des équipes restent cependant indispensables pour maximiser l’efficacité de ces outils.

| Outil | Fonctionnalité clé | Avantages principaux | Cas d’usage |

|---|---|---|---|

| Akeyless Vault | Gestion des secrets et accès privilégiés | Réduction des risques liés aux comptes à hauts privilèges | Entreprises sensibles, conformité réglementaire |

| Check Point Firewalls | Threat intelligence et prévention Zero Day | Protection proactive contre menaces avancées | Organisations à haut risque d’attaque |

| DDoS-GUARD | Protection et mitigation DDoS | Maintien de la disponibilité des services critiques | Fournisseurs de services en ligne, e-commerce |

| strongDM | Connexion réseau sécurisée | Authentification renforcée, traçabilité | Entreprises multi-sites, infrastructures sensibles |

| Constellix | Gestion du trafic DNS et surveillance réseau | Fluidification et sécurisation du trafic web | Opérateurs télécom, services cloud |

Choisir le bon logiciel de sécurité réseau : critères et bonnes pratiques en entreprise

La diversité des solutions disponibles incite à une sélection rigoureuse des logiciels de sécurité réseau. Les critères à privilégier incluent :

- Adaptabilité aux besoins métier : Certaines entreprises nécessitent avant tout la protection des données sensibles, d’autres l’optimisation des flux ou encore la conformité réglementaire.

- Facilité d’utilisation : Il est essentiel que le logiciel reste accessible à l’équipe IT sans nécessiter des compétences trop pointues ou une formation longue.

- Intégration et compatibilité : La solution doit pouvoir s’interfacer avec l’écosystème existant, qu’il s’agisse de systèmes d’exploitation, de logiciels tiers ou de matériel réseau.

- Coût total de possession : Le prix d’acquisition, maintenance, support et évolutions doit correspondre au budget tout en offrant un bon rapport qualité-prix.

- Réputation et support : Penser à s’appuyer sur les avis, références clients, certifications et la qualité du support technique.

La démarche idéale passe par un audit préalable de l’infrastructure et des risques. Par exemple, une entreprise dans le secteur de la santé pourrait choisir Kaspersky pour son module avancé de protection des points de terminaison compatible avec la gestion de conformité HIPAA. Une autre dans la finance privilégiera peut-être Checkpoint pour sa threat intelligence et son firewall avancé.

Voici un tableau synthétique des bonnes pratiques :

| Critère | Bonne pratique | Exemple |

|---|---|---|

| Analyse des besoins | Réalisée par audit interne externe | Conformité PCI DSS pour e-commerce |

| Test en conditions réelles | Essais en laboratoire ou bêta test | Essai gratuit Kaspersky, Bitdefender |

| Formation des équipes | Sessions régulières et mises à jour | Webinars Trend Micro, tutoriels McAfee |

| Suivi post-installation | Monitoring continu et mises à jour | Alertes ManageEngine, rapports Palo Alto |

| Sélection de la solution | Prendre en compte avis clients et certifications | Avis sur meilleurs logiciels sécurité |

En définitive, le succès d’une politique de sécurité passe par un équilibre entre outils adaptés, process rigoureux et sensibilisation des collaborateurs. Chaque prise de décision peut changer la résilience du réseau.

Pour approfondir les solutions de sécurité informatique, il est recommandé de consulter des ressources spécialisées comme les meilleurs logiciels firewall ou encore les meilleurs logiciels cryptographie.

Quels sont les critères essentiels pour choisir un logiciel de sécurité réseau ?

Les critères clés incluent la compatibilité avec l’infrastructure IT, l’efficacité en détection et prévention, la facilité d’utilisation, le support technique, ainsi que le rapport qualité-prix.

Comment les solutions comme Kaspersky ou McAfee se distinguent-elles ?

Ces solutions offrent des suites complètes intégrant antivirus, pare-feu et intelligence comportementale, adaptées à différents profils d’entreprise, avec des mises à jour fréquentes et un support fiable.

Le logiciel gratuit peut-il suffire pour une PME ?

Oui, certains logiciels gratuits comme Mailcleaner offrent une protection efficace pour les PME, notamment contre le spam et les menaces simples. Toutefois, pour des besoins plus avancés, il est conseillé de s’orienter vers des solutions payantes.

Quelles technologies émergentes influencent la sécurité des réseaux ?

L’intelligence artificielle, le machine learning et les solutions cloud renforcent la capacité de détection, la rapidité de réaction et l’adaptabilité face aux menaces nouvelles.

Pourquoi la formation des équipes est-elle cruciale ?

Les cyberattaques impliquent souvent une erreur humaine. La formation régulière sensibilise le personnel aux bonnes pratiques et réduit les risques d’incidents liés à des comportements non sécurisés.