Dans un monde où la surveillance numérique s’intensifie et où le respect de la vie privée sur Internet devient une préoccupation majeure, naviguer sans laisser de traces est un véritable défi. Les cybermenaces et le pistage systématique motivent de plus en plus d’utilisateurs à chercher des solutions efficaces pour rester anonymes en ligne. Tor Browser, au cœur du débat sur la confidentialité numérique, s’impose aujourd’hui comme un outil incontournable pour masquer son identité et accéder à des contenus accessibles uniquement via le réseau Tor. En 2025, alors que les protections de la vie privée deviennent essentielles, il importe de comprendre les mécanismes, les avantages et les limites de cette technologie qui révolutionne la manière dont nous explorons le web.

Comprendre le fonctionnement du Tor Browser pour une navigation anonyme efficace

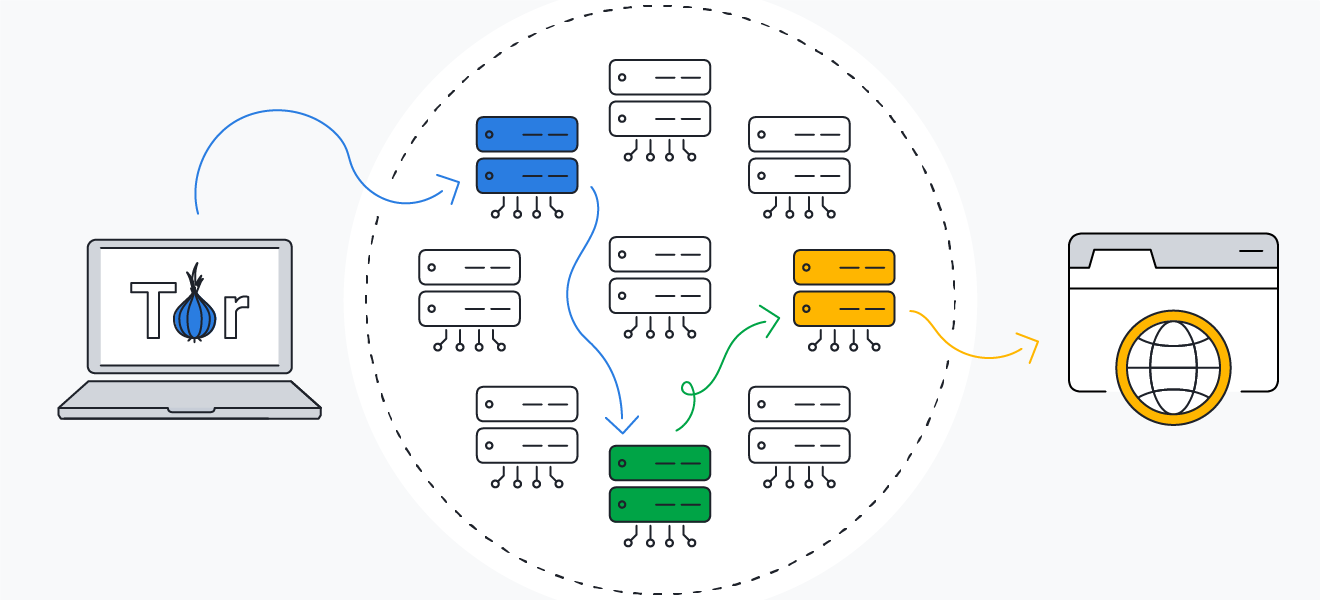

Le Tor Browser est une extension sophistiquée du navigateur Mozilla Firefox, conçue pour assurer l’anonymat des internautes via le réseau Tor, surnommé « The Onion Router ». Ce réseau distribué repose sur un système de relais multiples qui enchevêtrent les données en plusieurs couches, à l’image des couches d’un oignon. En 2025, cette technologie demeure la plus robuste pour dissimuler son adresse IP réelle et chiffrer ses échanges, faisant obstacle aux tentatives de surveillance et de traçage.

Concrètement, quand un utilisateur charge une page web via Tor, sa requête est acheminée à travers au moins trois nœuds du réseau, répartis dans différents pays. Ces relais interprètent uniquement la couche pertinente des données, garantissant que ni l’émetteur initial ni le contenu n’est accessible à l’intégralité du chemin parcouru. Cette fragmentation empêche ainsi toute entité de surveiller simultanément l’origine et la destination des communications.

Un exemple concret illustre bien l’efficacité de ce procédé : imaginez que vous souhaitez consulter un site d’actualité anonyme ou un forum privé sans révéler votre localisation. En utilisant Tor Browser, chaque étape de votre connexion sera enveloppée dans un tunnel chiffré à travers plusieurs points relais, rendant votre identité et votre adresse IP impossibles à retracer, même pour un observateur averti.

Cette technologie est particulièrement précieuse dans des contextes où la censure gouvernementale restreint la liberté d’expression. Par exemple, dans certains pays où l’accès à Internet est filtré, Tor Browser permet aux citoyens de contourner ces restrictions et de s’informer ou de communiquer sans craindre les représailles. Cependant, ce système ne dispense pas d’un usage raisonné et informé de l’outil afin d’éviter les pièges liés à l’anonymat.

- Le navigateur bloque par défaut les scripts malveillants et les traceurs, limitant les empreintes numériques.

- Il est compatible avec Windows, macOS, Linux et Android, assurant une accessibilité étendue.

- Le chiffrement des communications se fait automatiquement sans intervention de l’utilisateur.

- Toute activité est isolée par session, empêchant la mémorisation d’historique ou de cookies entre les utilisations.

| Caractéristique | Description | Impact sur la sécurité |

|---|---|---|

| Relais multiples | Trois nœuds minimum redirigent la connexion | Dissimule l’IP, garantit l’anonymat |

| Chiffrement en couches (onion) | Données chiffrées à chaque relais | Protection contre l’interception |

| Blocage des scripts | Empêche l’exécution de codes potentiellement dangereux | Évite le traçage et les attaques |

| Isolement des sessions | Pas d’historique ou de cookies conservés | Minimise les traces en ligne |

Les solutions complémentaires pour renforcer l’anonymat avec Tor Browser

Bien que Tor Browser soit conçu pour offrir un anonymat avancé, il n’est pas invulnérable. Les utilisateurs avisés en 2025 combinent souvent son usage avec d’autres outils pour maximiser leur sécurité numérique. Parmi les meilleures pratiques figure l’utilisation d’un VPN, qui ajoute une couche supplémentaire de chiffrement et empêche même le fournisseur d’accès Internet de voir que vous utilisez Tor.

Parmi les VPN les plus recommandés pour ce type de protection, ProtonVPN, NordVPN et ExpressVPN se distinguent par leur respect strict de la confidentialité, leurs politiques de non-conservation des logs et leur compatibilité avec Tor. Associé à un VPN, Tor Browser vous permet par exemple de masquer complètement votre connexion aux yeux des observateurs externes, rendant encore plus difficile toute tentative d’identification.

En outre, l’usage de moteurs de recherche privés comme DuckDuckGo permet d’éviter le pistage traditionnel des géants du web. Ce moteur, souvent par défaut dans Tor Browser, ne collecte ni ne partage vos données personnelles, s’inscrivant dans une démarche d’anonymisation complète.

Pour les utilisateurs qui souhaitent aller encore plus loin dans la défense de leur vie privée, des systèmes comme Tails (un OS amnésique démarrable depuis une clé USB) ou Whonix (système reposant sur des machines virtuelles couplées à Tor) garantissent que chaque session se fait dans un environnement totalement isolé. Qubes OS, utilisant aussi Whonix comme une de ses composantes, offre une sécurité par compartimentation, idéale pour les professionnelles de la sécurité informatique.

- VPN : protège la connexion entre l’utilisateur et le réseau Tor

- Moteurs de recherche anonymes : évitent le suivi en ligne et les publicités ciblées

- Systèmes d’exploitation dédiés comme Tails : coupent toutes traces sur l’ordinateur hôte

- Machines virtuelles sous Whonix : cloisonnent les activités pour prévenir les fuites de données

| Outil | Fonction principale | Avantage spécifique |

|---|---|---|

| ProtonVPN | VPN chiffré aux politiques strictes de confidentialité | Complément idéal à Tor pour masquer l’utilisation du réseau |

| Tails | OS live amnésique avec Tor intégré | Efface toutes traces après arrêt de la session |

| Whonix | Virtualisation cloisonnée via passerelle Tor | Renforce l’isolation et protège contre les attaques ciblées |

| DuckDuckGo | Moteur de recherche anonyme compatible avec Tor | Garantit une recherche sans suivi ni collecte de données |

Ces outils accessibles, ainsi que des pratiques recommandées, permettent à l’utilisateur de optimiser ses paramètres et de protéger ses données personnelles dans un environnement numérique souvent hostile.

Explorer le Dark Web en toute sécurité grâce au Tor Browser

Le réseau Tor donne accès à un segment du web rarement accessible via les navigateurs standard : le Dark Web. Contrairement au Deep Web qui regroupe l’ensemble des contenus non indexés (courriels, intranets, documents privés), le Dark Web se caractérise par son anonymat renforcé et ses sites en .onion, invisibles au public et souvent associés à des échanges confidentiels ou sensibles.

En 2025, explorer cette partie du web est devenu plus sûr si l’on utilise les bonnes méthodes. Le Tor Browser reste l’outil privilégié, garantissant que la navigation ne laisse aucune trace exploitable. C’est un terrain où se côtoient des plateformes offrant des contenus alternatifs souvent censurés, des forums d’échange d’idées sous haute sécurité, mais aussi parfois des réseaux et services aux intentions moins recommandables.

Pour éviter les risques liés au Dark Web, des précautions doivent être prises :

- Ne jamais se connecter à ses comptes personnels classiques (emails, réseaux sociaux).

- Éviter de télécharger des fichiers ou de cliquer sur des liens suspects dont la source est inconnue.

- Préférer utiliser des portails reconnus et des annuaires respectables des services .onion.

- Conserver un anonymat complet en ne fournissant aucune information personnelle lors des interactions.

Plusieurs guides spécialisés, comme ceux disponibles sur JustGeek ou AssisTouest, détaillent les bonnes pratiques pour une exploration à la fois efficace et prudente. Ces ressources font aussi la promotion d’outils annexes compatibles, comme Brave en mode Tor ou Onion Browser pour iOS, qui proposent une entrée simplifiée pour les utilisateurs mobiles.

Enfin, hormis la navigation, des applications de messagerie sécurisées telles que Signal peuvent renforcer la confidentialité des échanges sur le Dark Web, en particulier auprès des activistes et journalistes soucieux de leur anonymat.

| Conseil | Raison | Exemple concret |

|---|---|---|

| Ne jamais utiliser son compte principal | Évite le lien direct avec l’identité réelle | Se créer un pseudonyme dédié sur un forum .onion |

| Éviter les téléchargements suspects | Réduit le risque de malwares et virus | Ne pas ouvrir un fichier .exe proposé sur un site inconnu |

| Naviguer via des annuaires fiables | Prévient la navigation sur des sites frauduleux | Utiliser des moteurs de recherche type Ahmia dans Tor |

| Respecter le secret et la confidentialité | Protège l’utilisateur des traçages | Ne jamais divulguer d’informations personnelles dans un chat |

Anticiper les limites et défis de Tor Browser en 2025

Si le Tor Browser constitue une avancée majeure pour la confidentialité, il ne garantit pas un anonymat absolu ni une sécurité parfaite. En 2025, les menaces évoluent, et de nouvelles techniques de surveillance se développent, rendant nécessaires une vigilance accrue et des réflexes adaptés.

Un des principaux défis réside dans la vitesse réduite de navigation. Le passage par plusieurs relais rallonge significativement le temps de chargement, une contrainte notable pour les utilisateurs habitués à la rapidité d’un navigateur classique. Par ailleurs, certains sites Internet bloquent volontairement l’accès aux connexions provenant du réseau Tor, rendant la navigation imparfaite.

Sur le plan technique, faute d’une utilisation rigoureuse, des fuites d’informations peuvent survenir. Par exemple, se connecter à ses comptes habituels via Tor fait voler en éclats l’anonymat. De même, l’utilisation d’extensions tierces ou le détournement des configurations par des malwares peut exposer l’utilisateur à des traques.

Enfin, la question légale peut être délicate dans certains pays où l’utilisation du réseau Tor est surveillée de près ou même prohibée. Il est important de connaître les lois locales avant de s’y aventurer.

- Vitesse limitée due au routage par relais multiples

- Blocage par certains sites du trafic provenant de Tor

- Risque d’erreurs humaines compromettant l’anonymat

- Éventuelles restrictions légales selon la juridiction

| Problématique | Détail | Stratégie d’atténuation |

|---|---|---|

| Performance | Navigation plus lente qu’avec un navigateur classique | Prévoir du temps et éviter les usages intensifs à haut débit |

| Compatibilité site | Sites qui bloquent ou limitent l’accès via Tor | Utiliser un VPN en complément pour contourner les restrictions |

| Erreurs utilisateur | Connexion à ses comptes personnels, installations non sûres | Suivre les bonnes pratiques d’usage et ne jamais mélanger identité réelle et navigation anonyme |

| Légalité | Utilisation réglementée selon les pays | Se renseigner sur la législation locale avant d’utiliser Tor |

Adopter Tor Browser : bonnes pratiques et ressources utiles en 2025

Pour tirer pleinement parti de Tor Browser en toute sécurité, adopter les bonnes habitudes est indispensable. En 2025, cela implique de bien configurer son navigateur, d’utiliser des services complémentaires, et de rester informé des évolutions technologiques et des menaces.

Parmi les conseils essentiels, on recommande de désactiver les plugins ou extensions externes qui peuvent compromettre l’anonymat, de toujours vérifier que les mises à jour du navigateur sont effectuées rapidement, et d’intégrer un VPN performant comme NordVPN ou ProtonVPN pour une couche supplémentaire de protection.

Par ailleurs, il est préférable d’utiliser des messageries sécurisées telles que Signal pour les communications confidentielles, afin de ne pas exposer ses données personnelles via des plateformes classiques. De plus, il convient d’utiliser des moteurs de recherche respectueux de la vie privée, comme DuckDuckGo, déjà intégré par défaut dans Tor Browser.

Enfin, pour aller plus loin dans la maîtrise de Tor et mieux comprendre son fonctionnement, des sites de référence comme Wikipedia, Linux Adictos ou ZDNet offrent une documentation précise et à jour.

- Tenir le navigateur Tor à jour pour contrer les failles éventuelles

- Ne jamais utiliser Tor pour se connecter à ses comptes personnels

- Préférer les VPN reconnus pour chiffrer sa connexion

- Utiliser des messageries comme Signal pour garder la confidentialité des échanges

- Consulter des ressources fiables et des tutoriels spécialisés

| Bonne pratique | Impact sur la sécurité | Ressources recommandées |

|---|---|---|

| Mises à jour régulières | Prévention des vulnérabilités | Wikipedia |

| VPN associé | Double couche de chiffrement | WizCase |

| Messagerie sécurisée | Communication confidentielle | Presse-Citron |

| Navigation avec DuckDuckGo | Recherche sans pistage | EFF |

Questions fréquentes sur l’usage du Tor Browser

Comment installer Tor Browser en toute sécurité ?

Téléchargez toujours le navigateur depuis le site officiel de Tor Project pour éviter les versions modifiées ou contaminées. Assurez-vous de vérifier les signatures et de suivre les guides d’installation accrédités.

Un VPN est-il indispensable avec Tor Browser ?

L’association d’un VPN avec Tor est fortement recommandée pour une couche supplémentaire de protection, surtout pour masquer le fait que vous utilisez Tor à votre fournisseur d’accès Internet. Certains VPN comme ProtonVPN sont spécialement optimisés pour cet usage.

Engendre-t-il une navigation plus lente ?

Oui, la vitesse est généralement ralentie, notamment parce que les données transitent par plusieurs relais distants avant d’atteindre leur destination. Cette lenteur est le compromis à l’anonymat renforcé.

Est-il légal d’utiliser Tor Browser ?

Dans la majorité des pays, utiliser Tor est légal. Cependant, il convient de se renseigner sur la législation locale, car certains régimes restreignent ou surveillent sévèrement son usage.

Peut-on accéder à tous les sites via Tor ?

Non, certains sites bloquent explicitement le trafic provenant de Tor. Parfois, l’utilisation combinée d’un VPN permet de contourner ces restrictions.